_IO_FILE Arbitrary Read

Arbitrary Read file_ar.c 는 testfile 파일에 “THIS IS TEST FILE!” 문자열을 쓰는 예제이다. file_ar.c // gcc -o file_ar1 file_ar1.c #include <stdio.h> #include <string.h> int main(...

Arbitrary Read file_ar.c 는 testfile 파일에 “THIS IS TEST FILE!” 문자열을 쓰는 예제이다. file_ar.c // gcc -o file_ar1 file_ar1.c #include <stdio.h> #include <string.h> int main(...

우분투 16.04 이후 버전에서는 _IO_vtable_check 함수가 추가되어 이전과 같은 방법으로는 공격이 불가능하다. vtable overwrite on ubuntu 18.04 fp_vtable 예제의 익스플로잇을 우분투 18.04 버전에서 실행한 결과는 다음과 같다. fp_vtable.c // gcc -o ...

_IO_FILE 은 리눅스 시스템의 표준 라이브러리에서 파일 스트림을 나타내기 위한 구조체이다. 이는 프로그램이 fopen 과 같은 함수를 통해 파일 스트림을 열 때 힙에 힐당된다. _IO_FILE Structure file1.c 는 buf 에 “THIS IS TESTFILE!” 문자열을 복사한 후, 파일을 쓰는 예제이다. file1 의 실...

SECCOMP SECure COMPuting mode(SECCOMP)은 리눅스 커널에서 프로그램의 샌드박싱 매커니즘을 제공하는 컴퓨터 보안 기능이다. 샌드박스는 시스템 오류나 취약점으로 인한 2차 피해를 막기 위해 프로그램의 권한을 분리하기 위한 보안 매커니즘이다. seccomp를 이용하면 프로세스가 필요로 하지 않지만 위험한 시스템 ...

다양한 웹 애플리케이션 제작용 언어는 시스템에 내장되어있는 프로그램들을 호출할 수 있는 함수를 지원합니다. 각 언어별 시스템 함수로는 PHP의 system, Node JS의 child_process, 파이썬의 os.system이 있습니다. 이러한 함수는 전달된 인자를 셸 프로그램에 전달해 명령어를 실행합니다. 예를 들어, system(“cat /...

XSS 방어 방법 XSS 방어에는 다양한 방법이 존재한다.가장 확실한 방법은 사용자가 HTML 태그나 엔티티 자체를 입력하지 못하도록 하고, 대신 입력을 서식 없는 평문으로 취급을 하는 것이다. <, >, & 와 같은 특수 문자들을 Escape 클라이언트 측에서 DOM의 textContent 또는 createText...

XSS란? XSS는 Cross Site Script의 약어로써 공격자가 웹 리소스에 악성 스크립트를 삽입하는 공격입니다. 웹 이용자는 해당 스크립트를 실행시키면서 계정의 세션 정보를 탈취 당할 수 있고, 공격자는 세션정보를 통해 다른 이용자의 계정으로 임의의 기능을 수행할 수 있습니다. XSS는 언제 발생되는가? 사용자의 입력한 내용을 그...

DB 우회 해당 키오스크에서 키오스크 동작을 위한 프로그램을 실행하면 DB에 대한 연결을 검증을 시도한다. 연결 시도에 실패하면 키오스크 프로그램이 종료가 되기 때문에 분석하기에 앞서 DB 연결 검증을 우회해야 한다. DataBase 연결 검증 로직 Database.Ping() 에서 반환된 값이 true 이면 키오스크 프로그램이 종료되지 않...

Description JSON 형식의 데이터를 input 값으로 한 Dumb Fuzzer Access Violation(code: 0xC0000005) Exception이 발생했을 때 해당 input 데이터와 Log를 저장 Mutation Command Base Mutate Random Mutate ...

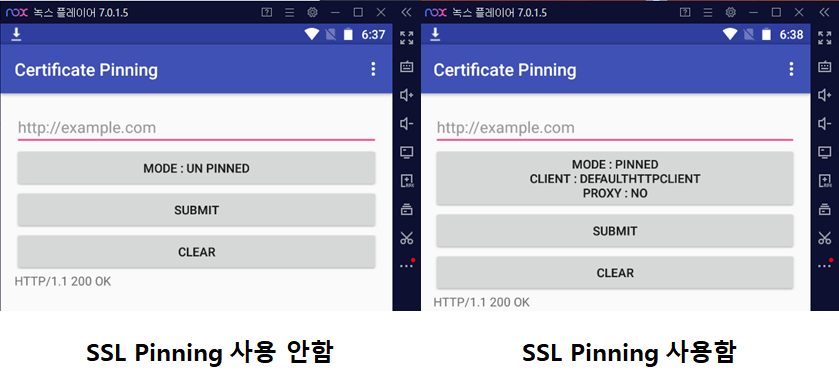

1. SSL Pinning Demo 앱 설치 https://apkpure.com/certificate-pinning-demo/com.osfg.certificatepinning 위의 링크에서 apk를 다운로드 받아 에뮬레이터에 설치한다. http url 을 입력하여 SUBMIT 버튼을 누르면 SSL Pinning 을 이용한...